Le risque humain en Cybersécurité

Transformer l’humain en maillon fort pour renforcer sa cybersécurité à moindre coût

La récente crise sanitaire et la démocratisation du télétravail ont posé de nouveaux challenges aux entreprises françaises. Si celles-ci ont rapidement su s’adapter du point de vue des infrastructures, les risques immatériels liés à de telles pratiques n’ont pas tous été pris en compte. La priorité a été essentiellement mise sur les aspects logiciels et matériels : renforcement des postes de télétravail, mise en place d’un VPN pour les connexions distantes au serveur de l’entreprise, chiffrement des emails… en oubliant souvent un élément essentiel au cœur de l’écosystème cyber : l’humain.

En effet, 63% des incidents de sécurité dont sont victimes les organisations proviennent d’un employé. L’humain reste donc aujourd’hui le maillon faible de la chaîne de la cybersécurité.

Ces incidents ont diverses origines et peuvent avoir des conséquences allant de la fuite de données confidentielles à la paralysie totale de l’entreprise, en voici quelques exemples en guise de rappel :

- Le shoulder surfing : littéralement le fait de regarder par-dessus l’épaule d’une personne pour récupérer ses informations personnelles à son insu. Par exemple, lors d’un déplacement en train, un employé se connecte à ses mails sans se préoccuper d’éventuels regards indiscrets. Un opportuniste malveillant en profite alors pour mémoriser ses accès messagerie et récupérer de précieuses informations confidentielles sur les clients de l’entreprise qu’il pourra revendre à des concurrents.

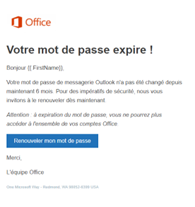

- Le phishing (ou hameçonnage) : il consiste à contacter la ou les victimes par courrier électronique en se faisant passer pour un tiers de confiance (banque, prestataire, client, etc…). L’objectif est de récupérer des données confidentielles (mots de passe, données bancaires, secret industriel) afin de les revendre ou de les utiliser à des fins malveillantes (dans le cadre d’une fraude au président par exemple). Une authentification à 2 facteurs (ex : mot de passe et authentification biométrique) permet de réduire les chances de succès d’une telle attaque.

Exemple de phishing au renouvellement de mot de passe Office :

- La fraude au président : elle consiste à contacter un employé en se faisant passer pour le directeur de l’entreprise (parfois avec son adresse réelle récupérée via phishing) en demandant, par exemple, un virement bancaire urgent. Flattant d’abord son interlocuteur pour gagner sa confiance, le « président » va justifier un envoi de fonds vers l’étranger, évoquant alors une opération financière, une acquisition de société ou un redressement fiscal à régulariser. Les possibilités offertes par l’intelligence artificielle, et notamment la multiplication des deepfakes (vocaux ou vidéo), rendent ce genre d’attaque de plus en plus difficile à déceler.

Ci-dessous, capture d’écran d’un deepfake vidéo réalisé sur le président Emmanuel Macron :

- Le ransomware : Probablement le plus gros risque pour une entreprise, un employé téléchargeant et/ou ouvrant une pièce jointe de provenance inconnue permet à un ransomware de chiffrer les données de son ordinateur et de les rendre inaccessible à quiconque n’en possède pas la clé. Le virus se propage ensuite au reste du réseau. Dans la plupart des cas, le créateur du ransomware exigera une rançon en cryptomonnaie pour déchiffrer les données (qu’il ne faut surtout pas payer car aucune garantie n’est apportée sur la récupération des données). Si rien n’est fait pour contenir l’attaque, la totalité des serveurs de l’entreprise peut être infecté et les données seront irrécupérables. Il faudra des semaines à votre entreprise pour se rétablir et votre business peut être directement et durablement impacté.

Actuellement, l’humain en cybersécurité est considéré comme un problème qu’il faut contrôler, et soumettre à des règles strictes de sécurité. C’est oublier que l’écosystème cyber est en constant changement et que les attaquants disposent souvent d’un coup d’avance au regard des techniques d’attaque à leur disposition. Se baser sur des politiques de sécurité pour contrôler les comportements humains n’est donc pas une méthode suffisamment flexible pour faire face à la complexité des attaques futures et il est temps de changer de paradigme en ne considérant plus l’humain comme un problème mais comme une solution.

Comment faire du « problème humain » une « solution humaine » ? La sensibilisation !

En formant vos collaborateurs aux bonnes pratiques et aux différents risques, vous transformez ceux-ci en de véritables acteurs de la cyberdéfense de votre entreprise.

Il est possible pour un directeur des systèmes d’information de sensibiliser sois même ses collaborateurs, la tâche est cependant chronophage ! De nombreux organismes proposent de prendre en charge la formation de vos employés et les contenus sont divers : e-learning, mise en situation avec intervenants qualifiés, simulations de phishing. Ces dernières sont de bons indicateurs du niveau de sensibilisation et permettent de mesurer les progrès de vos équipes de façon régulière.

En effet, pour que la sensibilisation soit efficace, elle se doit d’être continue, ludique et prévue sur le long terme. Plutôt que de sanctionner les erreurs, il ne faut pas hésiter à mettre en valeur les bons comportements et à les récompenser. Cela participera à créer une relation de confiance entre les responsables du système d’information et les collaborateurs et augmentera le taux de signalement en cas d’attaque réelle.

Pour reprendre l’exemple de la simulation de phishing, un employé sensibilisé chaque mois finira par analyser instinctivement chaque mail reçu et signalera ceux qui lui semblent suspects. Ce réflexe pourra s’avérer salvateur le jour où un mail de phishing réel atterrira dans sa boite mail. De plus, vos collaborateurs sensibilisés participeront eux aussi à sensibiliser leurs proches par rebond et ainsi, à diminuer l’impact des attaques cyber et ce, même en dehors de la sphère professionnelle.

De plus, le coût de cette sensibilisation sera souvent inférieur au coût de mesures logicielles et matérielles et il sera dans tous les cas inférieur au coût réel d’une attaque qui paralyserait votre chaine de production. L’État met en place des aides via les Opérateurs de compétence (OPCO) pour financer ces formations. L’ANSSI (Agence Nationale de la Sécurité des Systèmes d’Information) propose même une formation gratuite (disponible ici) et des kits de sensibilisation à imprimer pour commencer à entrainer vos collaborateurs.

Enfin, la sensibilisation deviendra une bonne pratique obligatoire pour travailler avec des partenaires désignés opérateurs de services essentiels, notamment avec l’arrivée de la directive NIS 2 (qui touchera 150 000 entreprises en France) et le renforcement des exigences des entreprises vis-à-vis de leurs sous-traitants pour se prémunir des attaques par supply chain (où un attaquant accède au système d’information d’une entreprise via son fournisseur).

Pour conclure, interrogez-vous sur vos pratiques personnelles, quel que soit votre rôle dans l’entreprise :

- Avez-vous déjà transmis un message suspect à votre support informatique ? Etes-vous capable de passer de la vigilance au rôle de sentinelle ?

- Avez-vous utilisé le mot de passe de votre système d’entreprise ailleurs que sur ce système ? Par exemple sur une base de données professionnelle externe ?

- Avez-vous activé une authentification plus forte qu’un simple mot de passe ?

Si vous êtes responsable de la sécurité, ou responsable financier :

- Comment avez-vous sensibilisé vos collaborateurs ? Un email ? Un support de communication ? Ou une session de formation active obligatoire ?

- Faites-vous des audits réguliers ? Avec des experts internes/externes ?

Pour pallier ce risque immatériel, il ne vous reste plus qu’à devenir un maillon fort de la cybersécurité de votre entreprise ou à transformer vos collaborateurs en solution à vos problèmes cyber !